(Gartner’s Market Guide for Privileged Access Management (2015

لاتک

امروزه، ایجاد کنترل ها و مدیریت دسترسی کاربران ممتاز به عنوان کانون جدید توجه سازمان ها و ممیزان، قلمداد می شود. سیستم های IAM و کمپانی های پیشرو امنیتی، میبایست برای امن سازی، مدیریت و نظارت بر حساب ها و دسترسی های ممتاز آماده بوده و راهکار ارائه دهند. طی چند سال گذشته، مشاهده شده است که ابزارها و گزینه های مناسبی در این بازارِ رو به رشد، عرضه شده اند.

لاتک

یافته های کلیدی

• جلوگیری از نفوذها و حملات داخلی در کنار نیاز به انطباق با قواعد و استانداردهای امنیتی و بهینه سازی عملیاتی از جمله عوامل اصلی در بهره گیری از راهکارهای PAM هستند.

• هزینه تمام شده مالکیت (TCO) در محصولات PAM بسیار متغیر بوده و عوامل بسیاری در موفقیت آن مطرح است که عموماً در طرح ها و اهداف اولیه قابل مشاهده نیست.

• تطبیق قابلیت های محصولات PAM با نیازها توسط سازمان ها اغلب جزئی صورت گرفته و این امر منجر به رخنه هایی خواهد شد که نهایتاً به ریسک بدل می شوند.

• غالب تفاوت محصولات این حوزه در قابلیت هایی همچون پل زدن میان AD به Unix/Linux، امکان HA و multitenancy، کاربری با دسترسی ممتاز، تحلیل تهدیدها، مدیریت کلید SSH و میزان دقت OCR در تبدیل تصویر به متن، می باشد.

لاتک

گرایش سال های آتی در تکنولوژی محصولات PAM، از چندین عامل پیروی خواهد نمود:

• ریسک تهدیدات داخلی

• وجود نرم افزارهای مخربی که به طور خاص اکانت های ممتاز را هدف قرار می دهند

• افزایش بهره وری عملیاتی برای دسترسی مدیران سیستم

• قواعد امنیتی و مشکلات عدم گذراندن ممیزی: بدلیل توجه ویژه ممیزان به اکانت ها با دسترسی بالا، قواعد امنیتی تعریف شده در compliance ها، سازمان ها را وادار می سازند تا شواهد کامل و غیرقابل انکاری را در خصوص دسترسی های ممتاز فراهم کنند.

• دسترسی به حساب های ممتاز توسط شرکت های ثالث: تأمین کنندگان، پیمانکاران و فراهم کنندگان سرویس ها.

لاتک

در حوزه PAM و کمپانی های ارائه دهنده راهکار، بازار بسیار رقابتی بوده و اکثر آنها برای توسعه قابلیت های موجود، اقدام به افزودن ویژگی ها و مکانیزم های جدید می نمایند. از جمله این قابلیت ها میتوان به موارد ذیل اشاره نمود:

• مدیریت کلید SSH در سِشِن های ممتاز بین سیستم PAM و سرور یا اپلیکیشن ها

• ارائه راهکارهای hybrid یا کاملاً مبتنی بر محیط ابری

• امکانات در محیط ابری یا مجازی:

o کشف و ثبت خودکار سیستم های میزبان یا IaaS

o مجوزدهی با جزئیات جهت مدیریت زیرساخت (چه کسی قادر به ایجاد، تغییر، حذف، شروع یا توقف هر سیستم باشد)

• یکپارچگی PAM با سیستم های مدیریت آسیب پذیری با امکان همبستگی و تحلیل رفتاری به منظور محاسبه ریسک اکانت های ممتاز

• ارائه قابلیت Multitenancy

• کشف خودکار اکانت های سیستم و ممتاز: وجود هر حساب کاربری ممتاز به نوبه خود یک منبع پتانسیل ریسک است، چرا که معمولاً اکانت پیش فرض سیستم یا حساب های کاربری ممتاز، فراموش و رها می شوند. لذا قابلیت کشف خودکار بسیار حائز اهمیت خواهد شد:

o کشف Ad hoc، نیازمند اجرای یک task جداگانه برای اسکن شبکه و اطلاعات مرتبط با آن (همچون AD) بوده و پس از شناسایی وضعیت جاری، به منظور یافتن تغییرات، آن را با آخرین وضعیت قبلی مقایسه می کند.

o کشف همزمان، مبتنی بر بررسی مداوم است که طی آن تغییرات در AD و همینطور hypervisor ها، به محض رخ دادن، شناسایی و در سیستم PAM ثبت می شوند.

• کشف حساب سرویس

• مدیریت و اداره هویت های ممتاز از طریق یکپارچگی محصولات PAM و IGA

لاتک

تجزیه و تحلیل بازار PAM

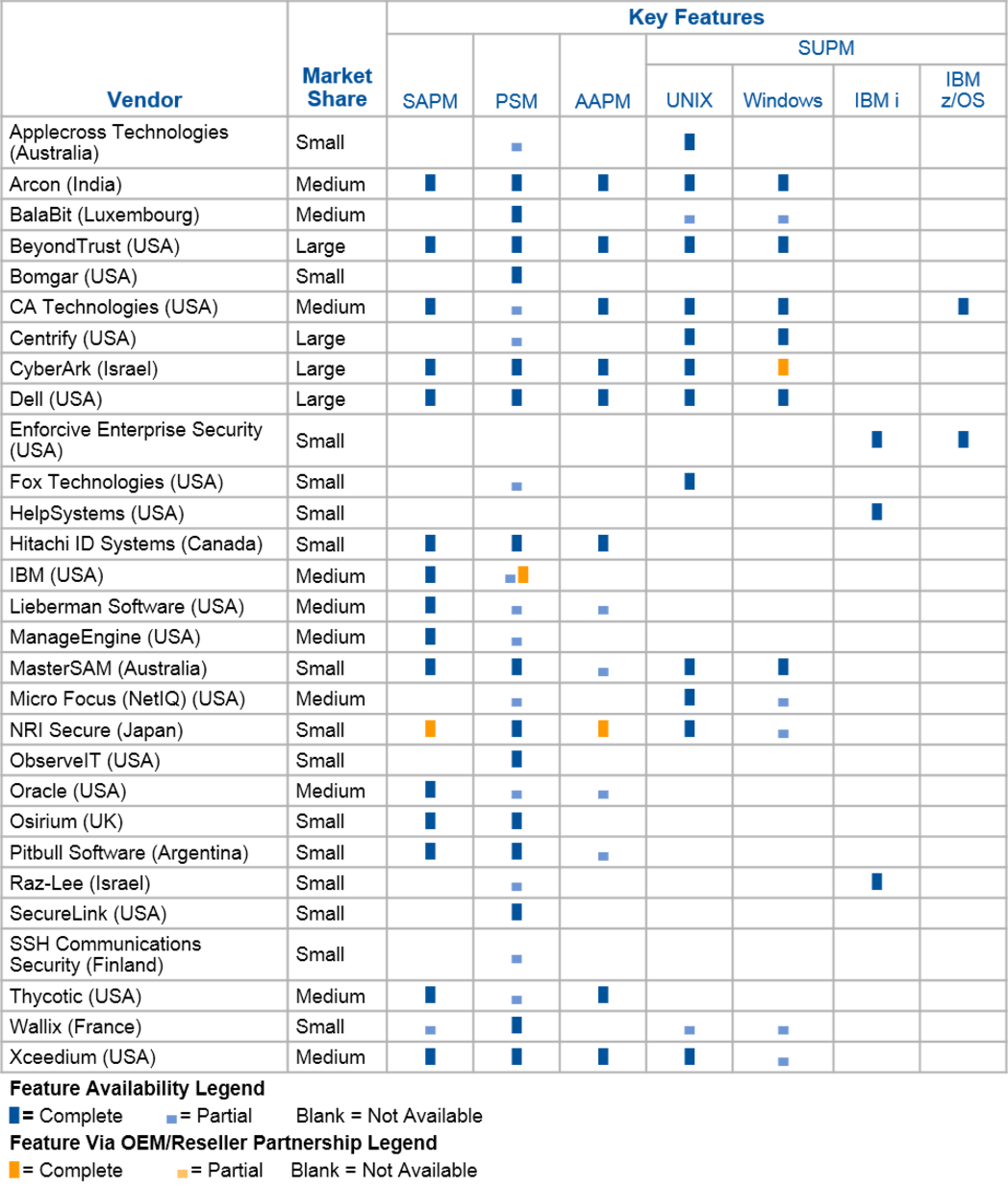

گارتنر در گزارش خود، محصولات ارائه شده در حوزه PAM را در دسته بندی های ذیل تعریف و مقایسه نموده است:

• (Shared account password management (SAPM

• (Privileged session management (PSM

• (Superuser privilege management (SUPM

• (Application-to-application password management (AAPM

• Active Directory (AD) bridging tools

لاتک

(Shared account password management (SAPM

راهکارهایی که در این دسته قرار می گیرند، صندوق یا انباره ای از رمزعبور امن و رمز شده برای ذخیره اطلاعات احرازهویت، کلیدها و سایر اطلاعات مهم هستند. پسوردهای مدیران سیستم، اکانت های اشتراکی و مربوط به سرویس ها، توسط تغییر آنها در فواصل زمانی معین باتوجه به سیاست های قابل تعریف، مدیریت می شود. این امر مشخص می کند که پسوردها از طریق هیچ مکانیزمی تغییر نیافته و امکان نگهداری تاریخچه پسوردها برای بازیابیِ backup قبلی موجود است.

ابزارهای SAPM، دسترسی مدیران سیستم به اکانت های مشترک را کنترل نموده و اجازه می دهد کاربران مجاز دسترسی داشته باشند. در حالت ایده آل، این کاربران نباید پسوردهای واقعی را ببیند؛ لذا ابزارهای SAPM، ارتباط تنگاتنگی با محصولات Privileged Session Management به منظور انجام خودکار SSO و آغاز سِشِن (بدون افشای اطلاعات احرازهویت) برقرار می کنند. این یکپارچگی منجر به رعایت این قاعده خواهد شد که رمزعبور اکانت های مشترک نباید به اشتراک گذاشته شود. البته در واقعیت این امر عملی یا امکان پذیر نیست، چراکه رمزهای عبور با کپی شدن، قرارگیری در بافر یا از طریق ریسِت خودکار پسورد به محض خاتمه استفاده از پسورد جاری، ممکن است افشا شوند. برای کاهش دغدغه ها در این بخش، دسترسی به اکانت های اشتراکی می تواند مشروط به افزودن روال کاری تأیید (approval) و یا بهره گیری از روش های احرازهویت با قابلیت اطمینان بالاتر، صورت گیرد. همچنین SAPM، با نگهداری دنباله قابل ممیزی از لاگ کلیه حساب های کاربری ممتاز، بررسی آتی فعالیت های صورت گرفته را فراهم می آورد.

لاتک

(Privileged session management (PSM

از دیدگاه گارتنر، محصولاتی که در این دسته قرار می گیرند، دارای ویژگی های ذیل می باشند:

• ایجاد و کنترل session های راه دور

• ضبط session (جهت تحلیل آتی) و نظارت آنی

متأسفانه در برخی از محصولات PAM، مشاهده شده است که تنها یکی از قابلیت های فوق پیاده سازی شده است. برای مثال، اگرچه در سیستم های SUPM که session کاربران معمولی کنترل نمی شود، اما امکان ضبط session به محض ارتقای دسترسی (برای اجرای دستور با دسترسی بالا توسط کاربر معمولی)، فراهم می باشد.

در موارد دیگر – خصوصاً در یکپارچگی ماژول های PSM با ابزارهای SAPM – ایجاد خودکار یک سِشِن ممتاز به عنوان بخشی از فرآیند اعتبارسنجی رخ می دهد. بدین معنا که یک سِشِن با استفاده از یک پروتکل شناخته شده (همچون SSH ، RDP ، ICA ، VNC ، HTTPS و X11) آغاز شده و کاربر به صورت خودکار وارد می شود. معمولاً اعتبارسنجی در این لحظه صورت گرفته و بدون افشای رمزعبور، مدیرسیستمِ احراز شده به شکل خودکار وارد سیستم می شود.

اکثر کمپانی ها، ماژول PSM را به صورت gateway یا proxy ارائه می دهند. با این رویکرد، کل ترافیک از طریق یک یا چند نقطه کنترلی، عبور می کنند. راهکار دیگر برقراری ارتباط مستقیم از سیستم کاری مدیر به سیستم های هدف می باشد که عملیات احرازهویت بر روی سیستم کاری و به صورت local control، انجام می شود.

ضبط session و رونویسی (تبدیل به متن)، دیگر جنبه های مهم PSM است. اگرچه محدوده ویژگی های محصولات این دسته، از جستجوی ساده یک کلید یا ورودی/خروجی تا ضبط گرافیکی session، گسترده هستند اما تفاوت واقعی آنها در قابلیت پخش سِشِن است. اغلب سیستم های PSM، اساساً فقط از پخش 1:1 سِشِن پشتیبانی می کنند. لذا اگر کاربری حین کار به مدت 10 دقیقه کاری در سیستم انجام ندهد، به هنگام بررسی فیلم، آن 10 دقیقه توقف نیز وجود خواهد داشت. اما برخی دیگر از محصولات PSM، منظماً و هر چند ثانیه، از سِشِن کاربر، screenshot می گیرند. لذا در این حالت از قابلیت پخش پیشرفته، امکان پرش رو به جلو و عقب بر روی فعالیت های کاربر فراهم خواهد بود. بسیاری از ابزارهای PSM، قادر به جمع آوری متاداده از رخدادهای صورت گرفته در RDP session هستند (مثال: اپلیکیشن های اجرا شده، پنجره های باز شده، انواع متن). در SSH session ها نیز، اغلب ابزارهای PSM قادر به نگهداری و ذخیره جریان ورودی و خروجی می باشند. از دیگر ویژگی های قابل اشاره در این دسته از محصولات میتوان به OCR کامل، اسکن کل سِشِن های گرافیکی/ویدئویی و پشتیبانی از پروتکل های گوناگون، اشاره نمود.

از دیگر جنبه های مهم PSM، امکان مانیتورینگ session و تولید هشدار بصورت آنی است. نظارت زنده بر روی سِشِن ها با دسترسی بالا، این امکان را برای ادمین ها یا مدیران فراهم می آورد تا در هر زمانی بتوانند در session ها وارد شده و یا آن را قطع کنند. به این قابلیت، dual control می گویند که تنها تعداد محدودی از کمپانی های ارائه دهنده محصولات PSM از آن به منظور فراهم نمودن تحلیل privilege session ها به صورت بلادرنگ و هشداردهی (از طریق ایمیل، پیامک و SNMP)، بهره گرفته اند.

لاتک

(Superuser privilege management (SUPM

محصولاتی که در این دسته قرار می گیرند، به دو صورت ذیل عمل می کنند:

• اجازه می دهند دستورات مشخصی تحت مجوزهای بالا اجرا شوند

• دستوراتی که می توانند اجرا شوند را محدود می کنند

از کاربردهای معمول ابزارهای SUPM، کنترل بر روی استفاده از دستور “sudo” روی بسیاری از سیستم های یونیکسی/لینوکسی و یا “run as” در مایکروسافت ویندوز است. این دستورات، اجازه می دهند یک کاربر، دستوری را تحت سطح امتیاز کاربر دیگر (معمولاً مدیر یا super-user) اجرا کنند. برخی از کمپانی های ارائه دهنده محصولات SUPM، در سطح shell عمل می کنند؛ بدین صورت که شِل مربوطه یا دستور sudo را به سیستم های یونیکس یا لینوکسی که با سرویس مرکزی سیاست ها یکپارچه است، متصل می کنند. در این حالت، کلیه دستورات یا سِشِن شل، ثبت خواهد شد.

دیگر رویکردهای مشاهده شده در عملکرد ابزارهای SUPM، محدودسازی (فیلتر) دستوراتی است که می توانند تحت مجوزهای بالا اجرا شوند که در این حالت دستوراتی که مدیران سیستم استفاده کنند محدود شده و از انجام فعالیت های ناامن مدیران جلوگیری به عمل خواهد آمد. این امر در سطوح ذیل قابل اِعمال می باشد:

• سطح پروتکل (از طریق gateway یا proxy)

• سطح shell

• سطح kernel

قابلیت kernel level granularity، اجازه کنترل بسیار جزیی را به قیمت افزایش هزینه administration و performance در اختیار مدیران سیستم قرار می دهد. در عوض، protocol level filtering، پیاده سازی و نگهداشت آسانتری را در پی داشته اما اطمینان و granularity پایین تری دارد.

فیلترینگ دستور (حساس به متن)، به ابزارهای SUPM اجازه می دهد تا براساس ویژگی های متنی از پیش تعریف شده ای همچون آدرس های شبکه ای یا دسترسی کلاینت و برنامه، زمان و مکان دسترسی، سیاست های کنترل اِعمال شود.

لاتک

(Application-to-application password management (AAPM

محصولاتی که در این دسته قرار می گیرند، معمولاً به صورت ماژول های الحاقی در کنار محصولات SAPM ارائه می شوند. از ابزارهای AAPM برای حذف نیاز به پسوردهای hardcoded یا کلیدهای ذخیره شده در فایل های پیکربندی، بهره گرفته می شود. اطلاعات احرازهویت، توسط یک رابط کاربری اختصاصی (که توسط کمپانی های ارائه کننده راهکارهای PAM توسعه یافته است)، از انباره اطلاعات بازیابی می شوند. این رابط ها معمولاً در قالب API ،SDK و CLI ها ارائه شده و عمدتاً نیاز است که توسط اپلیکیشن یا اسکریپت اصلاح شوند. البته این اصلاحیات معمولاً ساده هستند اما تست آنها برای هر اپلیکیشن جداگانه صورت گرفته و بار کاری قابل توجهی بر عهده سازمان ها قرار می دهند.

AAPM با استفاده از function های مختلف، اطلاعات را از انباره استخراج نموده، لذا در اینجا نیاز هست که میان اپلیکیشن/اسکریپت و انباره یک سِشِن قابل اطمینان برقرار شود. تفاوت میان محصولات این دسته، در چگونگی برقراری این trusted session است. در ساده-ترین حالت، نیاز است که اپلیکیشن برای ارتباط با انباره، از certificate یا روش احرازهویت دیگری بهره گیرد. البته این کار واقعاً مشکل را حل نمی کند، اما در عوض مشکل را از یک طرف به دیگری – جایگزینی یک credential ذخیره شده (hardcoded یا ذخیره شده) با نوع دیگری از credential (اعتبارسنجی جدید برای احراز هویت به انباره) – انتقال می دهد؛ لذا گارتنر این مکانیزم را گواهی بر کامل بودن قابلیت AAPM در محصول در نظر نمی گیرد.

محصولات کامل AAPM، یک اپلیکیشن یا اسکریپت را نسبت به مکانیزم احراز هویت آن و با در نظر گرفتن چندین فاکتور تشخیص داده که نتیجه آن حذف کامل stored credentials است. نرم افزارهای AAPM که اطلاعات hardcoded و رمز نشده را حذف می کنند، همگی شامل امن ترین راهکار در ارائه اطلاعات اعتبارسنجی به اپلیکیشن یا اسکریپت، می باشند.

لاتک

کمپانی های ارائه دهنده محصولات PAM

در شکل ذیل، vendor ها و قابلیت های کلیدی آنها باتوجه به دسته بندی های ذکر شده، لیست شده اند.

لاتک

لاتک

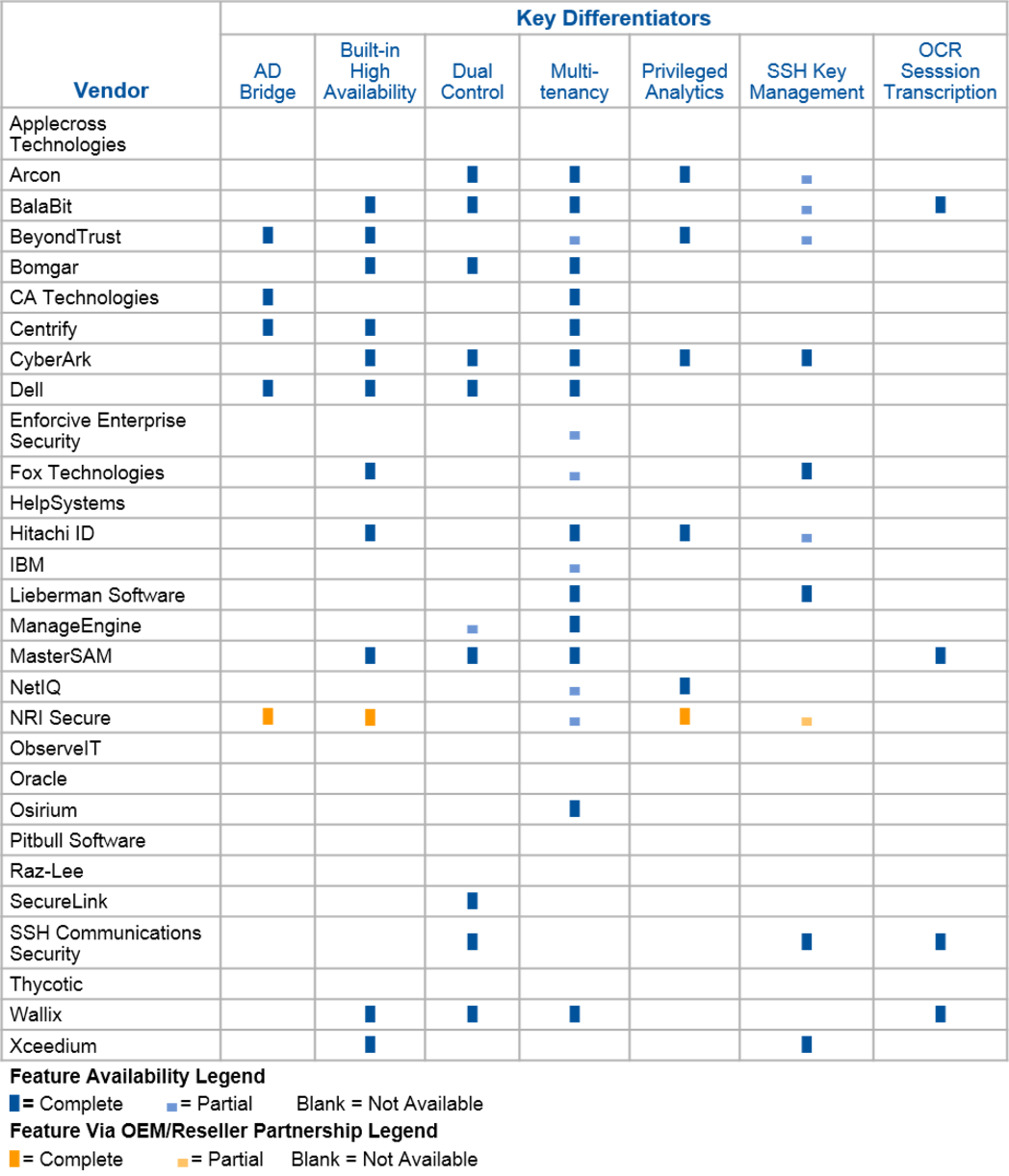

تفاوت های کلیدی

• AD bridge: امکان ورود به سیستم های یونیکسی با استفاده از اکانت های Active Directory و از طریق یک agent که قادر به اِعمال کاربران، گروه ها، GPO ها از AD به Unix/Linux ، می باشد. همچنین برخی از محصولات، از مکانیزم ورود با کارت هوشمند در محیط ویندوز پشتیبانی می کنند.

• Built-in High Availability: قابلیت های پیکریندی پکپارچه، اجازه استقرار ساده و سریع HA به صورت active-active یا active-passive را بدون نیاز به پیکربندی RDBMS با دسترسی بالا فراهم می آورد.

• Dual control: دخیل نمودن اجباری شخص دوم با امکان دسترسی همزمان به سِشِن و اجازه در اختیار گرفتن یا پایان دادن به session

• Multitenancy: ویژگی های خاصی که امکان استفاده از پلتفرم یکسان محصول PAM را در اختیار چندین فرد (اما به صورت مجزا و ایزوله) قرار می دهد.

• Privileged analytics: محاسبه میزان ریسک اکانت ها و کاربران ممتاز از طریق تجزیه و تحلیل رفتاری و یا همبسته سازی فعالیت های ممتاز با اطلاعات آسیب پذیری

• SSH key management: از ویژگی های جزئی سیستم PAM، شامل مدیریت کلیدها برای دسترسی اکانت های ممتاز

• OCR session transcription: آنالیز سِشِن ممتاز و تولید متاداده متنی با قابلیت جستجو از سِشِن گرافیکی و ثبت تمامی فعالیت های کاربر ممتاز در طول یک session

تفاوت های کلیدی vendor های محصولات PAM، باتوجه به قابلیت های فوق، در شکل ذیل آمده است:

لالاتک

لاتک

معرفی کمپانی های ارائه دهنده محصولات PAM

لاتک

لاتک

BeyondTrust از طریق مجموعه محصولات توانمند خود بنام PowerBroker، به شکل جامعی قابلیت های PAM را پوشش داده است. این محصولات به صورت نرم افزاری یا دستگاه (فیزیکی یا مجازی) ارائه شده و می تواند مجزا یا در کنار پلتفرم BeyondInsight، لایسنس دهی و فروش می رود. BeyondTrust، از معدود vendor هایی است که همانطور که در این گزارش به آن اشاره شده است، دارای یک محصول خاص برای مدیریت superuser ها در ویندوز (kernel-based Windows SUPM)، دارد. همچنین ماژول تحلیلی فعالیت های ممتاز، به عنوان بخش رایگان پلتفرم مدیریت ریسک BeyondInsight، در اختیار مشتریان خود قرار می دهد. سازمان هایی که بدنبال یک راهکار جامع، بصرفه و کارا هستند، در نظر داشته باشند که با تهیه محصولات SAPM و SUPM از کمپانی BeyondTrust، قابلیت های PSM و AAPM را بدون پرداخت هزینه اضافی در اختیار خواهند داشت.

لاتک

لاتک

Arcon، راهکار کنترل root و دسترسی را تحت محصول ARCOS در اختیار مشتریان خود قرار می دهد. این راه حل در قالب مجموعه ای از ماژول های متفاوت که به صورت جداگانه لایسنس دهی می شوند، به فروش می رسد. این محصول به صورت نرم افزاری، تجهیز (فیزیکی یا مجازی) و یا سرویسی در ابرخصوصی عرضه می شود. قابلیت HA نیز نیاز به لایسنس مجزا دارد. ARCOS از طریق agent های خاص خود، قابلیت های منحصربفردی در کنترل کامل فعالیت های ممتاز در پایگاه داده فراهم می آورد. قابلیت multitenancy محصول Arcos بسیار قوی بوده و برای سازمان هایی با محیط های پیچیده که نیازمند انعطاف پذیری بالایی هستند، گزینه مناسبی است.

لاتک

لاتک

CA Technologies، یک راه حل جامع از محصولات PAM را تحت برند CA Privileged Identity Manager که لایسنس دهی جداگانه دارند، ارائه می کند. راه حل SUPM آن برای hypervisor محیط های مجازی و مبتنی بر تکنولوژی HyTrust است. CA Technologies، از معدود vendor هایی است که از طریق kernel agent، نیازهای SUPM را برای لینوکس و یونیکس با امکانات فراوان فراهم آورده است. مدل های استقرار انعطاف پذیر این محصولات به صورت multiple tier طراحی شده و میتوانند برای مقیاس پذیری به صورت جداگانه عملیات تقسیم بار انجام دهند. محصول SAPM آن، بدون هزینه اضافه دارای AAPM نیز می باشد. هر دو محصول CA ACF2 و CA Top Secret، مدیریت superuser های ممتاز را با استفاده از فراخوانی سیستم SAF صورت می دهند. شرکت CA Technologies به تازگی محصول Xceedium را خریداری نموده است.

لاتک

لاتک

MasterSAM، راه حل کامل PAM را توسط چندین محصول که به صورت جداگانه ای لایسنس دهی می شوند، به بازار عرضه می کند. این محصول، چندین مؤلفه همپوشانی شده دارد که اجازه می دهد قابلیت های PSM و SUPM، به صورت gateway/proxy یا نهایتاً Host-based، پیاده سازی شوند. قابلیت SUPM این محصول به لحاظ قیمت، مقرون به صرفه ترین گزینه در بازار است. محصول MasterSAM برای سازمان هایی که بدنبال بیشترین انعطاف پذیری در پیاده سازی راهکار PAM هستند یا نیاز به یک روش ترکیبی میان host-based و gateway/proxy دارند، مناسب است.

لاتک

لاتک

CyberArk، محصولات مختلف و جامعی از حوزه PAM را دارد که به صورت جداگانه لایسنس دهی شده و به صورت نرم افزار یا تجهیز (فیزیکی یا مجازی) ارائه می شوند. ماژول SUPM آن برای محیط ویندوز، از طریق همکاری با کمپانی Avecto ارائه شده است. CyberArk دارای یک مدل subscription برای MSSP ها می باشد که قابلیت multitenancy در آن اجازه برخورداری از “safes” های جداگانه¬ای که به صورت ایزوله و بدون ادمین مشترک هستند را می دهد.

لاتک

لاتک

ObserveIT، راهکار PSM خود را به صورت نرم افزاری به بازار عرضه کرده است. این محصول تحت agent برای ویندوز و یونیکس/ لینوکس (اگرچه دارای حالت gateway-based نیز هست اما این حالت عمومیت کمتری دارد)، کار می کند. این محصول، کلیه فعالیت های ضبط شده کاربر را با جزئیات و با قابلیت جستجو در میان آنها فراهم می کند. مکانیزم ورود به سیستم می تواند به ازای هر سیستم متفاوت باشد، لذا کنترل را سطح به سطح و بسیار جزئی میتوان تنظیم نمود. ObserveIT برای سازمان هایی که علاقمند به قابلیت ضبط session ها اما با قابلیت هایی فراتر از ویژگی های معمول محصولات PAM هستند، پیشنهاد می گردد.

لاتک

لاتک

Wallix دارای محصولی بنام (Wallix AdminBastion (WAB است که به صورت تجهیز فیزیکی و نرم افزاری به بازار عرضه شده و از رویکرد proxy/gateway در پیاده سازی پیروی می کند. WAB، لیست گسترده ای از پروتکل های شبکه را پشتیبانی می کند. این محصول قادر به مدیریت credential مدیران سیستم بر روی سیستم های دیگر می باشد، اما این قابلیت برای اکانت های سرویسی فراهم نیست. همچنین WAB قادر به یکپارچگی با انباره های پسورد از دیگر vendor های ارائه دهنده SAPM، برای بازیابی اطلاعات احرازهویتی و فراهم نمودن SSO در سِشِن های ممتاز می باشد. قابلیت های کنترل دوگانه و فیلترینگ دستورات مبتنی بر شبکه نیز پشتیبانی می شوند. محصول Wallix، برای سازمان هایی که تنها نیاز به قابلیت های PSM دارند، گزینه مناسبی است، مخصوصاً اینکه در کنار دیگر محصولات PAM از vendor های دیگر، جانشین مناسبی بجای ماژول PSM آنها خواهد بود.

لاتک

لاتک

BalaBit محصول (Shell Control Box (SCB را به صورت تجهیز فیزیکی یا مجازی به مشتریان خود عرضه می نماید. این محصول در اصل یک Privilege Session Management است که لیست قابل توجهی از پروتکل های شبکه را پشتیبانی نموده و به عنوان یک gateway یا transparent proxy عمل می کند. این محصول به صورت فیلترینگ اپلیکیشن و دستور (پروتکل محور) بر روی سِشِن های ممتاز عمل نموده و علیرغم عدم برخورداری از ماژول password vault، می تواند برای پوشش نیازهای SSO با دیگر انباره های خارجی پسورد (از دیگر vendor ها) ارتباط برقرار کند. Balabit، قادر به ذخیره پسوردها درون خود بوده اما نمی تواند آنها را بر روی سیستم های دیگر مدیریت کند. سازمان هایی که تنها نیاز به قابلیت های PSM دارند، محصول SCB، گزینه قابل قبولی برای آنها می باشد. ضمناٌ میتوان در کنار ماژول های SAPM (از دیگر vendor ها) یا به شکل کلی PAM، از آن بهره برد.

لاتک

توصیه های گارتنر به مشتریان محصولات Privilege Access Management

ابزارهای PAM، طیف وسیعی از قابلیت ها را پوشش داده و شکاف های مهمی را در خصوص کنترل چگونگی استفاده از اکانت های ممتاز، پوشش داده است. گارتنر براساس تعامل با vendor ها و کاربران محصولات PAM، به نتایج ذیل دست یافته است:

• محصولات SAPM و ابزارهای gateway-based PSM، استقرار ساده تری داشته و 82 درصد از مشتریان اذعان داشته اند که این ابزارها را بدون هیچ کمکی نصب کرده اند.

• اگرچه نصب ابزارهای SAPM، طی چند روز یا هفته قابل انجام است اما قرارگرفتن کل سیستم ها تحت پوشش این ابزار، چالش اساسی است:

o سیلوهای سازمانی، عدم وجود ارتباطات و مسائل سیاسی، از جمله مواردی هستند که باعث بُروز مشکلات مالکیتی در راه تحت پوشش بردن سیستم های خاص به SAPM، می شوند که نهایتا وجود شکاف امنیتی را در پی خواهد داشت. در برخی از سازمان ها مشاهده شد که تیم های IT Operation و شبکه جدا از هم بوده و تمایلی به استفاده از یک سیستم مشترک ندارند. البته، تیم های شبکه پس از اطلاع و مشاهده عملی مزایای راهکار، به استفاده از آن تمایل یافتند (البته این گرایش مشمول زمان خواهد شد). پیاده سازی موفق این راهکارها، حمایت اجرایی و توافق اولیه ذینفعان را می طلبد.

o کشف اکانت های ممتاز و استفاده از آنها چالش بزرگی را پیش روی سازمان ها قرار داده و نیازمند تلاش قابل توجهی است.

• ابزارهای host-based PSM، اطلاعات دقیق تری را ارائه می دهند، اما نیاز به نصب agent بر روی سیستم ها داشته و به همین دلیل زمان استقرار و هزینه نگهداری بالایی دارند.

• ابزارهای host-based SUPM، قابلیت فیلترینگ دستورات (با جزئیات بالا و دقیق) را ارائه می دهند اما استقرار و مدیریت بسیار پیچیده ای دارند.

لاتک

بدلیل تنوع قیمت و ویژگی های محصولات PAM، گارتنر به مشتریانی که در این حوزه سرمایه گذاری می کنند، توصیه می کند که:

• طرح منطبق بر نیازمندی های خود را بر مبنای سه ساله ترسیم نموده و بر این اساس محصول PAM را باتوجه به قابلیت ها و عملکرد آن انتخاب کنید. همچنین مبنای سرمایه گذاری را بر پایه هزینه کل مالکیت (TCO) محاسبه نمایید نه براساس نیازهای فاز اول پروژه، چرا که طبق مشاهدات گارتنر، برخی از کمپانی ها به هنگام توسعه سیستم/ماژول ها، پروپزال مالی با ارقام بالایی را پیشنهاد داده اند.

• در نظر داشته باشند که برخی از Vendor ها، چند قابلیت/ماژول را در یک بسته ارائه می دهند، در حالی که برخی دیگر، هر قابلیت را جداگانه لایسنس دهی می کنند.

لاتک

(Source: Market Guide for Privileged Access Management (2015

https://www.gartner.com/doc/reprints?id=1-2GIL476&ct=150528&st=sb

لاتک

شرکت فن آوری لاجورد تکوین (لاتک) در حوزه راهکارهای مدیریت دسترسی های ممتاز، بر روی برندهای Wallix ،Arcon ،BeyondTrust و Balabit، از امکان تأمین، نصب و راه اندازی، پشتیبانی و آموزش برخوردار می باشد.