ارائه شده توسط ISC)2)

لاتک – فن آوری لاجورد تکوین – THREAT MONITORING, INTELLIGENCE & MANAGEMEN, APPLICATION SECURITY, DATA & FILE PROTECTION

THREAT MONITORING, INTELLIGENCE & MANAGEMENT

لاتک – فن آوری لاجورد تکوین – THREAT MONITORING, INTELLIGENCE & MANAGEMEN, APPLICATION SECURITY, DATA & FILE PROTECTION

ترجمه: یاشار علی محمدزاده، تابنده شرافت و شهاب غیاثوند

لاتک – فن آوری لاجورد تکوین – THREAT MONITORING, INTELLIGENCE & MANAGEMEN, APPLICATION SECURITY, DATA & FILE PROTECTION

نگاه اجمالی

چشم انداز امنیت سایبری به سرعت درحال تغییر بوده و لذا ایجاد یک راهنمای بروز و کاربردی بر روی گرایشات اخیر، بیش از هر زمانی حائز اهمیت است.

لاتک – فن آوری لاجورد تکوین – THREAT MONITORING, INTELLIGENCE & MANAGEMEN, APPLICATION SECURITY, DATA & FILE PROTECTION

مطالعه بخش مقدمه گزارش از لینک ذیل:

http://lajvardtech.com/news/گزارش-isc2-گرایشات-امنیت-مقدمه/

لاتک – فن آوری لاجورد تکوین – THREAT MONITORING, INTELLIGENCE & MANAGEMEN, APPLICATION SECURITY, DATA & FILE PROTECTION

مانیتورینگ تهدیدها، هوشمندی و مدیریت

امنیت سایبری، عبارتست از پیشگیری، کشف و رفع تهدیدات داخلی و خارجی که با مؤسسات بزرگ و سازمان های دولتی با آنها مواجه اند. گستره این تهدیدات، از حملات فیشینگ و بدافزارها تا تهدیداتی که توسط نیروهای مورد اعتماد خودی سازمان را مورد تهدید قرار می دهد، را شامل می شود. ابزارهای متنوعی برای مواجهه با تهدیدات عرضه شده اند که عبارتند از: UTM ها، بکارگیری راه حل های هوشمند کشف تهدیدها جهت پوشش حداکثری محیط IT و شناسایی خودکار تهدیدات گرفته تا ارائه محصولات حوزه شناسایی و رفع مشکلات امنیت برای کمک به مقابله با تهدیدات پیشرفته.

لاتک – فن آوری لاجورد تکوین – THREAT MONITORING, INTELLIGENCE & MANAGEMEN, APPLICATION SECURITY, DATA & FILE PROTECTION

اهم چالش ها در مراکز عملیات امنیت

دو مورد از پُراهمیت ترین چالش های پیرامون مراکز عملیات امنیت، شناسایی تهدیدات پیشرفته (پنهان، ناشناس، نوظهور) و فقدان پرسنل مجرب و متخصص برای کاهش چنین تهدیداتی می باشد. بیش از نیمی از مراکز عملیات امنیت با این دو چالش مواجه هستند. تمامی چالش های ذکر شده در این نظرسنجی، توسط حداقل 30 درصد از شرکت کنندگان با اشاره به این که مراکز عملیات امنیت همه روزه با دامنه وسیعی از مسائل دست و پنجه نرم می کنند، رتبه بندی شده بودند.

سؤال: به نظر شما کدام چالش ها در مواجه با مرکز عملیات امنیت سازمان شما، اهمیت بالاتری دارند؟

لاتک – فن آوری لاجورد تکوین – THREAT MONITORING, INTELLIGENCE & MANAGEMEN, APPLICATION SECURITY, DATA & FILE PROTECTION

لاتک – فن آوری لاجورد تکوین – THREAT MONITORING, INTELLIGENCE & MANAGEMEN, APPLICATION SECURITY, DATA & FILE PROTECTION

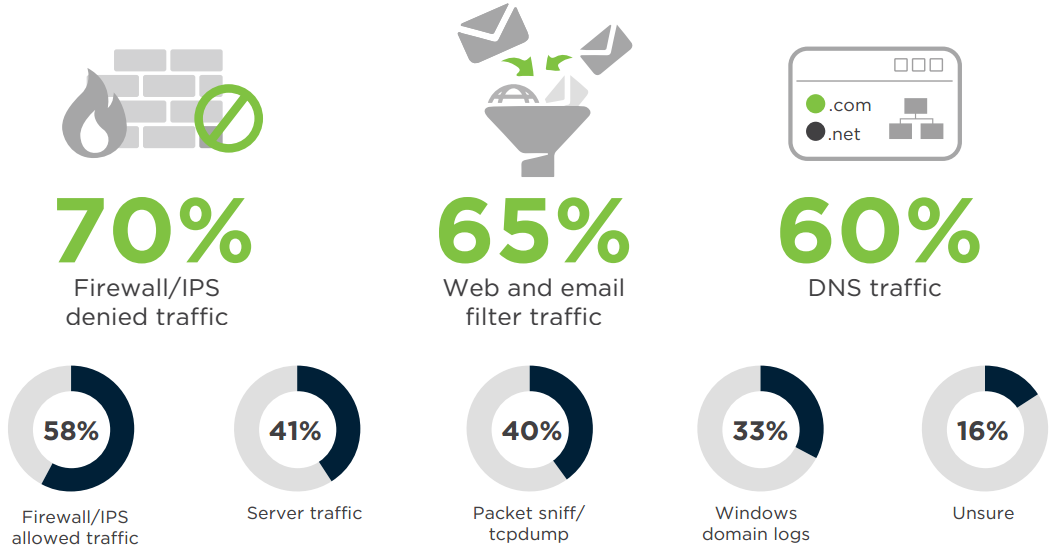

نگهداری داده ها برای بازبینی Forensic

هنگامی که سؤال درباره نوع داده های نگهداری شده برای بررسی فارنزیک در مراکز عملیات امنیت مطرح شد، 3/4 از پاسخ دهندگان به نگهداری و بازبینی لاگ مرتبط با ترافیک deny شده از IPS یا Firewall، اشاره کردند. دیگر لاگ های جمع آوری شده نیز شامل ترافیک allowed از تجهیزات IPS یا Firewall، ترافیک DNS، وب و ایمیل می باشد. اهمیتی که پاسخ دهندگان در نگهداری لاگ های گوناگون برای بازنگری قانونی دیدند، گواهی بر این حقیقت است که نوع داده هایی که نگهداری می شود، در بین 30 درصد از پاسخ دهندگان یکسان بوده است.

سؤال: چه نوع داده هایی را SOC سازمان شما، در آینده برای بازبینی فارنزیک ثبت و نگهداری می کند؟

لاتک – فن آوری لاجورد تکوین – THREAT MONITORING, INTELLIGENCE & MANAGEMEN, APPLICATION SECURITY, DATA & FILE PROTECTION

لاتک – فن آوری لاجورد تکوین – THREAT MONITORING, INTELLIGENCE & MANAGEMEN, APPLICATION SECURITY, DATA & FILE PROTECTION

کشف حملات

طبق نتایج نظرسنجی، هکرها پیش از آن که کشف شوند، بطور متوسط حدود 40 روز در شبکه حضور دارند. برخی از پاسخ دهندگان، اظهار داشته اند که مهاجمان بسیار سریعتر کشف شده اند، اما دیگران بر این نظر بودند که حمله توانایی آن را داشته است که حدود 3 ماه یا بیشتر ناشناس باقی بماند. تقریباً تمامی پاسخگویان بر این عقیده که هکرها پیش از کشف شدن توسط مرکز عملیات امنیت، برای مدت زمانی در شبکه حضور دارند، اتفاق نظر دارند.

سؤال: به طور میانگین، مهاجمانی که به حصار امنیتی شبکه شما رخنه کرده اند، چه مدت زمانی را پیش از آنکه کشف شوند در شبکه سازمان حضور داشته اند؟

لاتک – فن آوری لاجورد تکوین – THREAT MONITORING, INTELLIGENCE & MANAGEMEN, APPLICATION SECURITY, DATA & FILE PROTECTION

لاتک – فن آوری لاجورد تکوین – THREAT MONITORING, INTELLIGENCE & MANAGEMEN, APPLICATION SECURITY, DATA & FILE PROTECTION

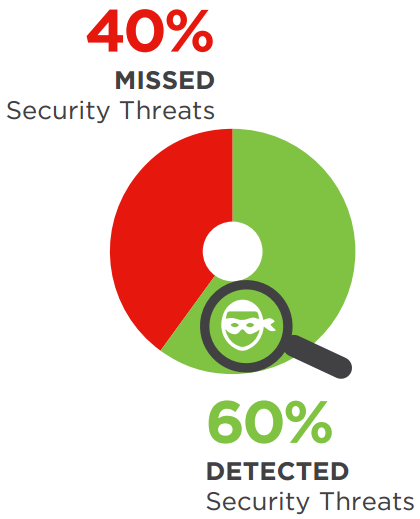

به طور متوسط، 40 درصد تهدیدات امنیتی توسط مرکز عملیات امنیت سازمانِ پاسخ دهندگان، شناسایی نشده، اما 60% آنها شناسایی شده اند. بیش از هر 4 مورد از 10 تهدید امنیتی که توسط مراکز عملیات امنیت شناسایی نمی شوند، قابلیت آن را دارند که در شبکه رخنه نمایند.

سؤال: تهدیدات امنیتی شناسایی شده و شناسایی نشده؟

لاتک – فن آوری لاجورد تکوین – THREAT MONITORING, INTELLIGENCE & MANAGEMEN, APPLICATION SECURITY, DATA & FILE PROTECTION

لاتک – فن آوری لاجورد تکوین – THREAT MONITORING, INTELLIGENCE & MANAGEMEN, APPLICATION SECURITY, DATA & FILE PROTECTION

نظارت بر سیستم های فناوری اطلاعات

مانیتورینگ سیستم های حساس و کاربران به منظور شناسایی رفتارهای مشکوک، کلیدی برای تقویت چارچوب های امنیتی می باشد. متداولترین لایه های IT جهت مانیتورینگ به ترتیب عبارتند از: شبکه (69%)، end-point ها (شامل کامپیوترهای شخصی (66%) و لپتاپها (61%)) و سرورها در مراکز داده (62%).

سؤال: کدامیک از سیستم های IT را به طور متداول برای ریسک های امنیتی نظارت می کنید؟

لاتک – فن آوری لاجورد تکوین – THREAT MONITORING, INTELLIGENCE & MANAGEMEN, APPLICATION SECURITY, DATA & FILE PROTECTION

لاتک – فن آوری لاجورد تکوین – THREAT MONITORING, INTELLIGENCE & MANAGEMEN, APPLICATION SECURITY, DATA & FILE PROTECTION

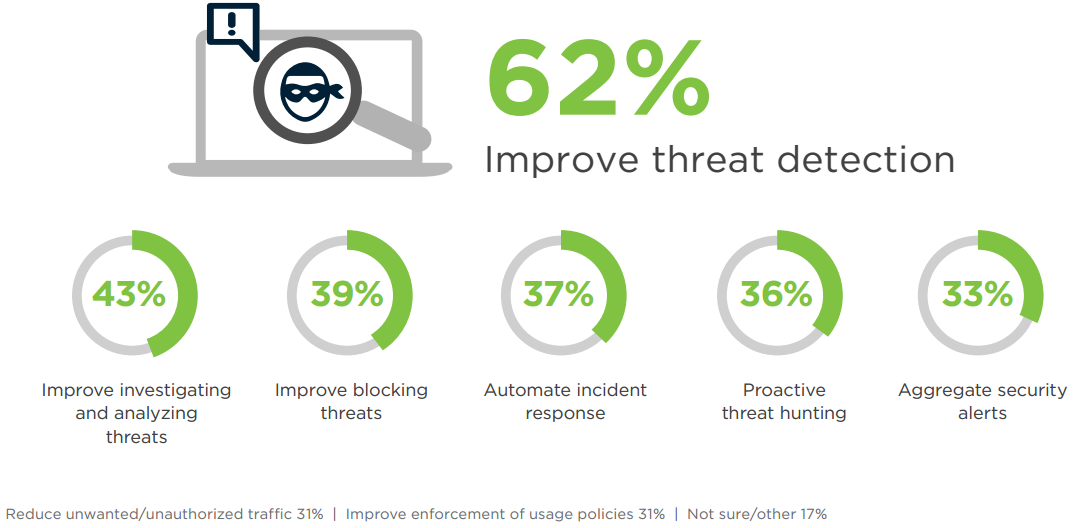

مهم ترین و اساسی ترین قابلیت ها

کدامیک از قابلیت های راهکار مدیریت تهدید، بیشترین اهمیت را برای سازمان دارد؟ شناسایی تهدید (62%) در بالاترین جایگاه و در ادامه ویژگی های تحلیلی (43%) و بلاک کردن تهدیدات (39%) در رتبه های بعدی قرار دارند.

سوال:در سازمان شما، مهمترین قابلیت های یک راهکار مدیریت تهدیدات چیست؟

لاتک – فن آوری لاجورد تکوین – THREAT MONITORING, INTELLIGENCE & MANAGEMEN, APPLICATION SECURITY, DATA & FILE PROTECTION

لاتک – فن آوری لاجورد تکوین – THREAT MONITORING, INTELLIGENCE & MANAGEMEN, APPLICATION SECURITY, DATA & FILE PROTECTION

موانع در برابر مدیریت تهدید

در ارتباط با موانع کلی در رسیدن به یک وضعیت امنیتی مؤثر، میتوان به فقدان نیروی انسانی با مهارت در رأس موانع برای مدیربت بهتر تهدیدات (33%)، اشاره داشت.

سؤال: مهمترین مانع موجود در پیاده سازی مؤثر مدیریت تهدیدات در سازمان شما چیست؟

لاتک – فن آوری لاجورد تکوین – THREAT MONITORING, INTELLIGENCE & MANAGEMEN, APPLICATION SECURITY, DATA & FILE PROTECTION

لاتک – فن آوری لاجورد تکوین – THREAT MONITORING, INTELLIGENCE & MANAGEMEN, APPLICATION SECURITY, DATA & FILE PROTECTION

راهکارهای مدیریت هوشمند تهدیدات

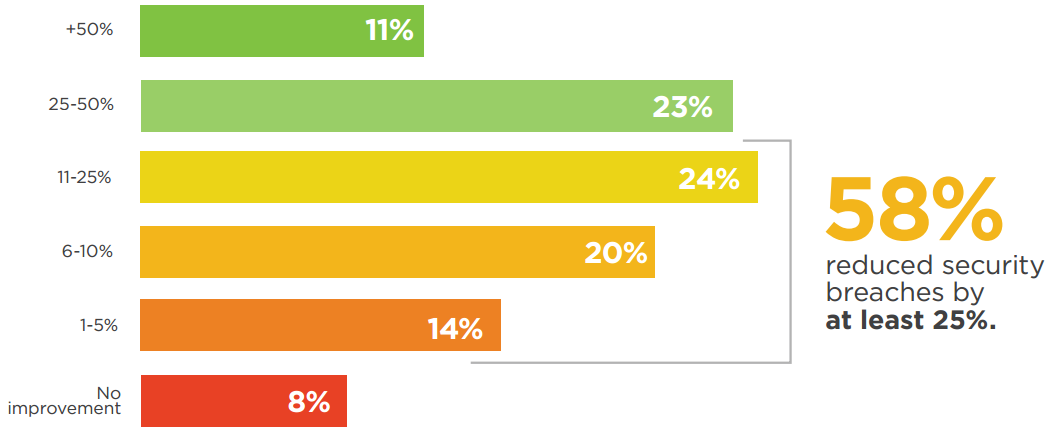

اکثر سازمان ها (58%)، تخمین زده اند که با استفاده از راهکارهای هوشمند مدیریت تهدیدات توانسته اند تعداد رخنه های امنیتی را تا 25% کاهش دهند. همچنین 34% از سازمان ها نیز، کاهش 25 درصدی رخنه ها را گزارش داده و 8% از سازمان ها، هیچ بهبودی را مشاهده نکرده اند.

سؤال: تا چه درصدی میزان رخنه های امنیتی با استفاده از راهکارهای هوشمند مدیریت تهدیدات، کاهش یافته است؟

لاتک – فن آوری لاجورد تکوین – THREAT MONITORING, INTELLIGENCE & MANAGEMEN, APPLICATION SECURITY, DATA & FILE PROTECTION

قابلیت های مهم مرکز عملیات امنیت

مرکز عملیات امنیت به یک تیم کاملاً با مهارت و سازمان یافته با هدف نظارت مستمر و بهبود امنیت سازمان اطلاق می شود که همزمان دارای وظایفی از جمله پیشگیری، شناسایی، تجزیه و تحلیل وقایع و رویدادهای امنیت سایبری با کمک تکنولوژی و فرایندهای خوش تعریف می باشد. 76 درصد پاسخ دهندگان به اتفاق اظهار داشته اند که ارزشمندترین قابلیت های مرکز عملیات امنیت، متمرکز بر شناسایی سریع و رفع مشکلات ناشی از حملات می باشد.

سؤال: هر یک از قابلیت های ذیل، به چه میزان در یک مرکز عملیات امنیت ارزشمند هستند؟

لاتک – فن آوری لاجورد تکوین – THREAT MONITORING, INTELLIGENCE & MANAGEMEN, APPLICATION SECURITY, DATA & FILE PROTECTION

لاتک – فن آوری لاجورد تکوین – THREAT MONITORING, INTELLIGENCE & MANAGEMEN, APPLICATION SECURITY, DATA & FILE PROTECTION

لاتک – فن آوری لاجورد تکوین – THREAT MONITORING, INTELLIGENCE & MANAGEMEN, APPLICATION SECURITY, DATA & FILE PROTECTION

راهکارهای قابل ارائه توسط شرکت فناوری لاجورد تکوین (لاتک) در زمینه مرکز عملیات امنیت (SOC)

HPE ArcSight – Splunk – IBM QRadar – Tripwire

لاتک – فن آوری لاجورد تکوین – THREAT MONITORING, INTELLIGENCE & MANAGEMEN, APPLICATION SECURITY, DATA & FILE PROTECTION

لاتک – فن آوری لاجورد تکوین – THREAT MONITORING, INTELLIGENCE & MANAGEMEN, APPLICATION SECURITY, DATA & FILE PROTECTION

لینک دانلود گزارش گرایشات امنیتی در سال 2017